Essa notícia eu peguei agora pela manhã lá no Blog do Sérgio Amadeu sob o título “Projeto de Lei aprovado em comissão do Senado coloca em risco a liberdade na rede e cria o provedor dedo-duro”. Inclusive tem gente (até mesmo “graúda”) se mobilizando contra toda essa história, conforme dá pra perceber lá pelo SoftwareLivre.org. Abaixo segue na íntegra o post original, MAS é bom lembrar que estamos falando de um Projeto de Lei, ou seja, NÃO é lei (ainda) e pode vir a sofrer muitas alterações (espero)…

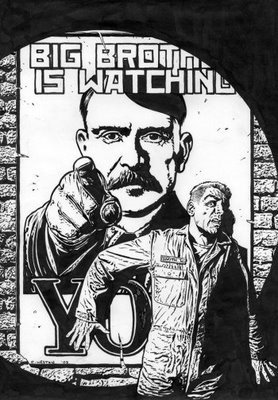

![]() Na última semana, em uma sessão corrida e esvaziada, a Comissão de Constituição e Justiça do Senado aprovou o projeto de lei (PLC) 89/03 que define quais serão as condutas criminosas na Internet.

Na última semana, em uma sessão corrida e esvaziada, a Comissão de Constituição e Justiça do Senado aprovou o projeto de lei (PLC) 89/03 que define quais serão as condutas criminosas na Internet.

Os exageros que constam do projeto podem colocar em risco a liberdade de expressão, impedir as redes abertas wireless, além de aumentar os custos da manutenção de redes informacionais. O mais grave é que o projeto apenas amplia as possibilidades de vigilância dos cidadãos comuns pelo Estado, pelos grupos que vendem informações e pelos criminosos, uma vez que dificulta a navegação anônima na rede. Crackers navegam sob a proteção de mecanismos sofisticados que dificultam a sua identificação.

Veja o absurdo. Com base no artigo 22 do PLC 89/03, os provedores de acesso deverão arquivar os dados de “endereçamento eletrônico” de seus usuários. Terão que guardar os endereços de todos os tipos de fluxos, inclusive a voz sobre IP, as imagens e os registros de chats e mensagerias instantâneas, tais como google talk e msn.

O pior. A lei implanta o regime da desconfiança permanente. Exige que todo provedor seja responsável pelo fluxo de seus usuários. Implanta o “provedor dedo-duro”. No inciso III do mesmo artigo 22, o PLC 89/03 exige que os provedores informem, de maneira sigilosa, à polícia os “indícios da prática de crime sujeito a acionamento penal público”. Ou seja, se o provedor identificar um jovem “baixando” um arquivo em uma rede P2P, imediatamente terá que abrir os pacotes do jovem, pois o arquivo pode ser um MP3 sem licença de copyright. Mas, e se ao observar o pacote de dados reconhecer que o MP3 se tratava de uma música liberada em creative commons? O PLC implanta uma absurda e inconstitucional violação do direito à privacidade. Impõe uma situação de vigilantismo inaceitável.

Como ficam as cidades que abriram os sinais wireless? A insegurança jurídica que o PLC impõe gerará um absurdo recuo nesta importante iniciativa de inclusão digital. Como fica um download de um BitTorrent? Deverá ser denunciado pelos provedores? Ou para evitar problemas será simplesmente proibido por quem garante o acesso?

Como fica o uso da TV Miro (www.getmiro.com/)? Os provedores deverão se intrometer no fluxo de imagens e pacotes baixados pelo aplicativo da TV Miro? E um podcast? Como o provedor saberá se não contém músicas que violam o copyright? Se o arquivo trazer músicas sem licença, o provedor poderá ser denunciado por omissão? Pelo não cumprimento da lei?

O PLC incentiva o temor, o vigilantismo e a quebra da privacidade. Prejudica a liberdade de fluxos e a criatividade. Impõe o medo de expandir as redes.

O artigo 22 do projeto deve ser integralmente REJEITADO.

(iii) Art. 22

Art. 22. O responsável pelo provimento de acesso a rede de computadores é obrigado a:

I – manter em ambiente controlado e de segurança, pelo prazo de três anos, com o objetivo de provimento de investigação pública formalizada, os dados de endereçamento eletrônico da origem, hora, data e a referência GMT da conexão efetuada por meio de rede de computadores e por esta gerados, e fornecê-los exclusivamente à autoridade investigatória mediante prévia requisição judicial;

II – preservar imediatamente, após requisição judicial, no curso de investigação, os dados de que cuida o inciso I deste artigo e outras informações requisitadas por aquela investigação, respondendo civil e penalmente pela sua absoluta confidencialidade e inviolabilidade;

III – informar, de maneira sigilosa, à autoridade competente, denúncia da qual tenha tomado conhecimento e que contenha indícios da prática de crime sujeito a acionamento penal público incondicionado, cuja perpetração haja ocorrido no âmbito da rede de computadores sob sua responsabilidade.

§ 1° Os dados de que cuida o inciso I deste artigo, as condições de segurança de sua guarda, a auditoria à qual serão submetidos e a autoridade competente responsável pela auditoria, serão definidos nos termos de regulamento.

§ 2° O responsável citado no caput deste artigo, independentemente do ressarcimento por perdas e danos ao lesado, estará sujeito ao pagamento de multa variável de R$2.000,00 (dois mil reais) a R$100.000,00 (cem mil reais) a cada requisição, aplicada em dobro em caso de reincidência, que será imposta pela autoridade judicial desatendida, considerando-se a natureza, a gravidade e o prejuízo resultante da infração, assegurada a oportunidade de ampla defesa e contraditório.

§ 3° Os recursos financeiros resultantes do recolhimento das multas estabelecidas neste artigo serão destinados ao Fundo Nacional de Segurança Pública, de que trata a Lei n° 10.201, de 14 de fevereira de 2001.

VEJA O OUTRO exemplo de artigo aprovado no PLC:

(i) Art. 2º (ref. art. 285-A)

Art. 285-A. Acessar rede de computadores, dispositivo de comunicação ou sistema informatizado, sem autorização do legítimo titular, quando exigida:

Pena – reclusão, de 1 (um) a 3 (três) anos, e multa.

Parágrafo único. Se o agente se vale de nome falso ou da utilização de identidade de terceiros para a prática do crime, a pena é aumentada de sexta parte.

Este artigo criminaliza o uso de redes P2P e até mesmo a cópia de uma música em um i-pod. Ao escrever que o acesso a um “dispositivo de comunicação” e “sistema informatizado” sem autorização do “legítimo titular”, ele envolve absolutamente todo tipo de aparato eletrônico. Se a empresa fonográfica escreve, nas licenças das músicas que comercializa, que não admite a cópia de uma trilha de seu CD para um aparelho móvel, mesmo que seu detentor tenha pago pela licença, estará cometendo um crime PASSÍVEL DE PENA DE RECLUSÃO DE 1 A 3 ANOS.

O projeto de lei é tão absurdo que iguala os adolescentes que compartilham músicas aos crackers e suas quadrilhas que invadem as contas bancárias de cidadãos ou o banco de dados da previdência.![]()

O controle de internet seria uma tarefa impossível pro governo brasileiro.

Todos falam em liberdade na rede, mas sequer perceberam que TODOS os e-mails no Brasil estão grampeados. Todas as pessoas que te encaminharam e-mails nos últimos meses estão logados.

A técnica é simples: ao encaminhar um e-mail ao Governador do seu Estado ou para o CyberCrimes o servidor do governo (ou provedor) irá verificar se você é ou não é um spanner em um centro de anti-spam chamado TQMCube que juridicamente fica na Geórgia / USA. Na prática tudo acontece aqui no Brasil em um servidor espelho, que contém log de TODOS que mandaram e-mails no Brasil e ainda podem bloquear somente o seu por SPAM. Além do governo, TODOS os provedores no Brasil receberam o kit anti-spam do Comitê Gestor Internet do Brasil (CGI.br/NIC.br/CERT.br), portanto ninguém escapa do grampo nos e-mails brasileiros.

Até TODAS as visitas web de TODOS no Brasil estão sendo grampeados e ainda podem bloquear somente ex. para os juízes alegando “site supostamente com vírus”.

Nos servidores da Justiça instalaram filtros que analisam o conteúdo do e-mail e bloqueiam alegando SPAM. Quem vai ser maluco a ponto de enviar centenas de e-mails vendendo produtos para a Justiça? E-mails contendo palavras como abusando.info são negados imediatamente pela Justiça.

Ninguém escapa, nem governador, nem parlamentar, nem o governo, nem a Justiça e muito menos nós pobres internautas.

Veja detalhes em http://www.abusando.info/denuncias/grampo.pdf

e salve uma copia em seu site.

Mas mude antes o seu DNS (veja em http://www.internetprotegida.org.br) para evitar que você seja o próximo a ser monitorado.

Abusando

http://www.abusando.info

abusando3@hotmail.com